理解HTTPS登科配置Dj苹果ar相机软件

发布时间:2019-09-07来源:http://www.dw0513.com 编辑:平山新闻网

广告位置(首页一通--图文)

HTTP的毛病登科HTTPS的由来

众所相近知HTTP和谈是以TCP和谈为基石诞生的一个用于传输Web内容的一个网络和谈,在"网络分层模型"中属于"应用层和谈"的一种.那么在这里我们并不贰贰研究该和谈标准自己,而是从安适角度去探究使用该和谈传输数据自己存在的安适问题:

- (1)、通信使用明文(不贰贰加密),内容可能被窃听;

- (2)、不贰贰验证通信方的身份,因此可能遭遇伪装;

- (3)、无法证实报文的完整行,所以可能被篡改.

为了解决HTTP和谈存在的安适性问题,上世纪90年代由网景(NetScape)公司设计了SSL(Secure Sockets Layer)和谈——"安适套接层"和谈.颠末多年成长SSL在互联网上遍登科应用,标准化后名称改为TLS(Transport Layer Security)——"传输层安适"和谈.

所谓的HTTPS即是"HTTP+SSL/TLS"的结合使用而已.解决的是HTTP和谈数据传输的安适性问题——在HTTP和谈层和TCP传输层之间插手"安适层",使得应用层数据报颠末加密后再传输,保证数据在传输历程中的完整性.

那么,SSL/TLS在数据传输历程中是如何实现加密保证数据完整性的呢?在此,我们需要再进一步探讨该和谈的加密逻辑.

加密算法有两种,分袂是"对称加密"和"非对称加密".(本文不贰贰合错误暗码学中的加密算法的实现做探讨,仅注释加密道理).

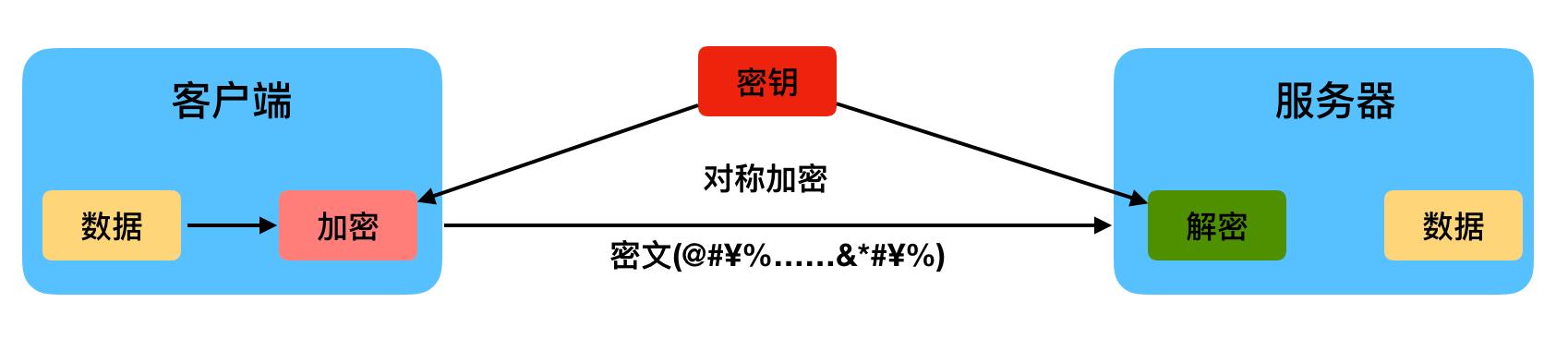

对称加密

关于"对称加密",可以理解成一种"互逆"的数学运算(比拟单向加密它是一种可逆的加密算法).也就是说有加密,就可以解密,但是不贰贰管是加密照旧解密的历程中,必需有一个至关主要的称之为"密钥"的对象参预运算.

对称加密最大的特点就在于加密息争密使用"不异的"密钥.那么关头问题来了——客户端和处事器交互使用合营的"密钥"来加密通信,这就需要处事器将密钥传输给客户端,但是如此操纵又如何才华够保证密钥在传输历程中的安适性呢?假如密钥在传输历程中遭遇第三方否决,那就意味着双端通信之于第三方而言和明文通信没有区别了.也就是说对称加密并不贰贰合用于密钥需要网络传输的应用场景.

由此,诞生了"非对称加密".

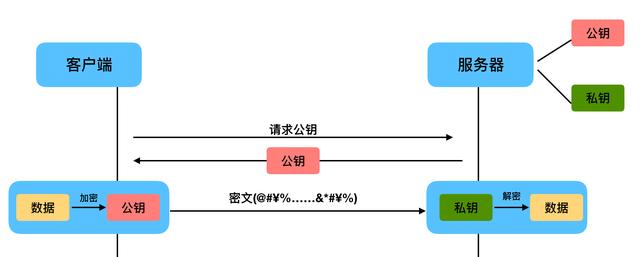

非对称加密

所谓的"非对称加密"就是加密息争密使用的密钥是不贰贰同的,双端通信各自孕育产生公钥和私钥匙,并互换双真个公钥用于通信加密.如下图所示,当处事器把公钥交给客户端,客户端在通信时使用公钥对数据进行加密措置惩罚惩罚,纵然公钥在传输历程中遭遇第三方否决,由于解密的密钥始终存储在处事端并不贰贰会对外公然,所以否决方仅用一个公钥是无法解密数据的.

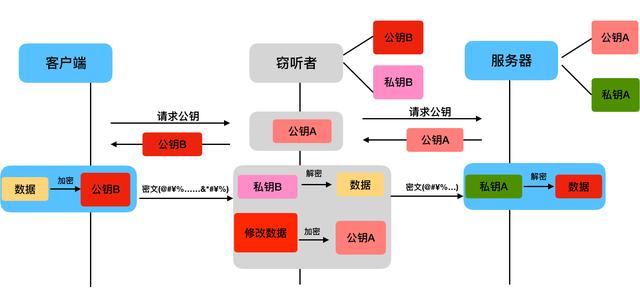

但是上述应用场景仿照还是存在必然的被窃听的危害.也就是说,作为窃听圈外人,在否决处事器响应给客户真个公钥后,伪造处事端身份,给客户端响应窃听圈外人的公钥.从此客户端使用窃听圈外人的公钥加密数据,窃听圈外人在否决数据动静后,操作本身的私钥进行解密,获得明文数据后篡改数据,然后在使用处事器公钥加密数据和处事器通信.整个通信的历程中,客户端都无法察觉本身通信的对端到底是窃听圈外人照旧处事器.

不雅察看下图中的图示模型,假设通信历程已被窃听.那么问题到底出在哪里?

非对称加密中的窃听危害图示

我们可以从整个流程的一最先去分析.

客户端在第一次序顺序序哀求公钥,并在响应中获得了来自"对端"的公钥.然后就操作该"公钥"通信.问题就是出在了这个关键——显而易见,作为客户端并没有对该"公钥"的"来源"做验证.换句话说,客户端并不贰贰清晰,该"公钥"是否真的来自真正的处事器而不贰贰是第三方窃听圈外人.

如此,客户端就必需对"公钥"做验证,确定该公钥确实是来自正当的处事器后,才华够保证双端通信的安适性.

CA认证机制

这里需要引入第三方机构: 证书公布机构(CA, Certificate Authority)即公布数字证书的机构.是卖力发放和治理数字证书的权威机构,作为电子商务交易中受信任的第三方,承当公钥体系中公钥正当性查验的责任.

CA中间会为每个使用公钥的用户发放一个数字证书,数字证书的感化是证实证书中列出的用户公钥的正当性.CA机构的数字签名使得打击圈外人无法伪造和篡改证书.换句话说,证书无法篡改,只要证书是有效且正当的,那么证书中的公钥就是有效且正当的!

处事器将公钥供给应CA机构,CA机构使用本身的私钥将处事器公钥加密后将CA证书(该证书糊口生涯有处事器公钥)返回给处事器.一般操纵系统或圈外人浏览器中城市内置CA根证书.当客户端(比如浏览器)哀求处事器时,处事器会将CA证书供给应客户端,客户端获取到CA证书后会使用CA根证书进行本地验证(验证通过即注解处事器CA证书的正当性,间接注解公钥来源的正当性).

自签证书实现django+http+ssl

由于正规的证书需要向CA机构申请,在此,我通过自签证书的形式简朴配置一个基于https通信的django处事器.

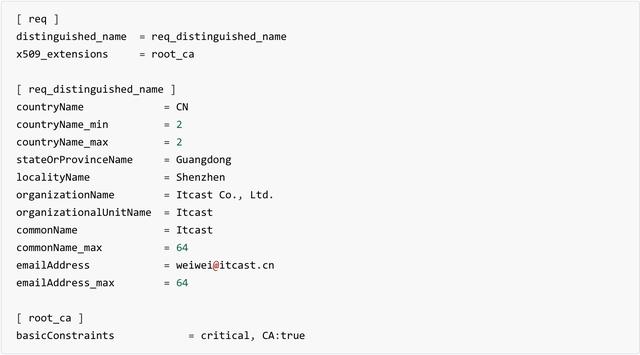

(1)、创建签发CA根证书的配置文件MyCompanyCA.cnf

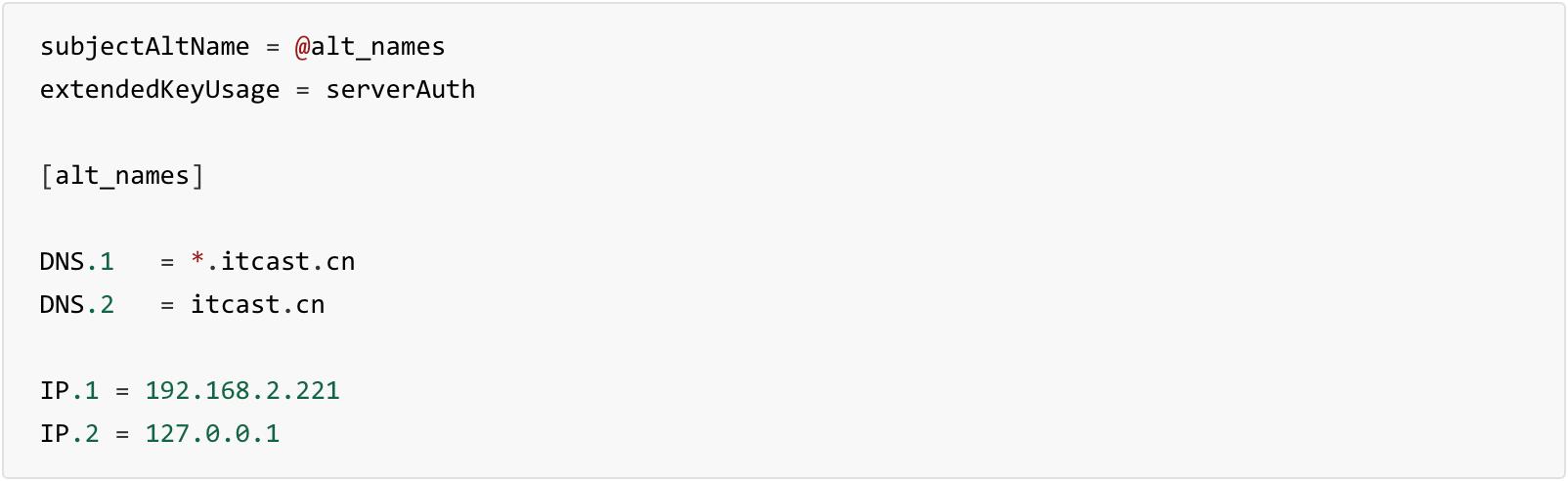

(2)、创建拓展配置文件(用于创建处事器CA证书)MyCompanyLocalhost.ext

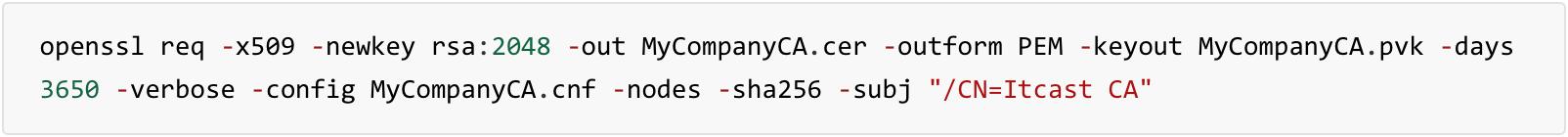

(3)、创建CA证书登科密钥(需要使用openssl,可以通过包治理工具安顿)

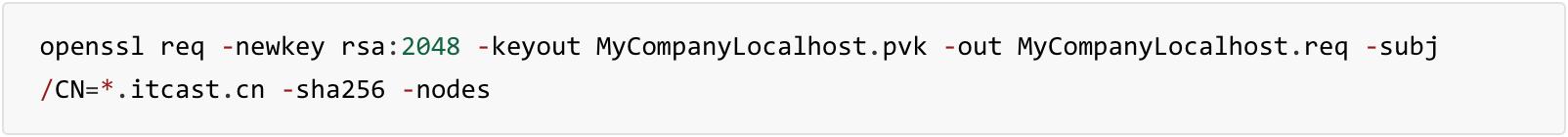

(4)、创建ssl证书密钥登科申请文件

(5)、签发ssl证书

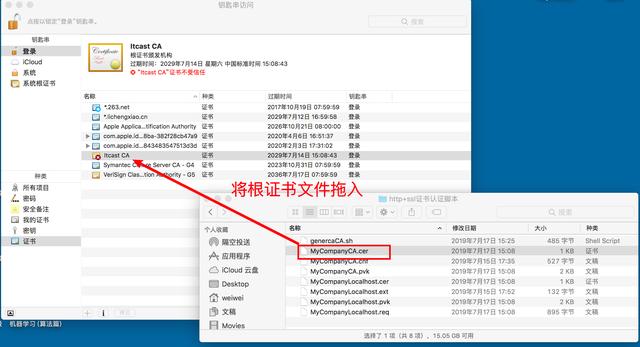

颠末上述轨范,通过openssl实现自签发证书,此中MyCompanyCA.cer为CA根证书(由于我们这是自签发,系统或浏览器中并不贰贰会内置该根证书,需要我们手动添加).ssl证书文件为MyCompanyLocalhost.cer,ssl证书密钥文件为MyCompanyLocalhost.pvk.

Django启动HTTPS测试处事器.

(1)、安顿依靠项

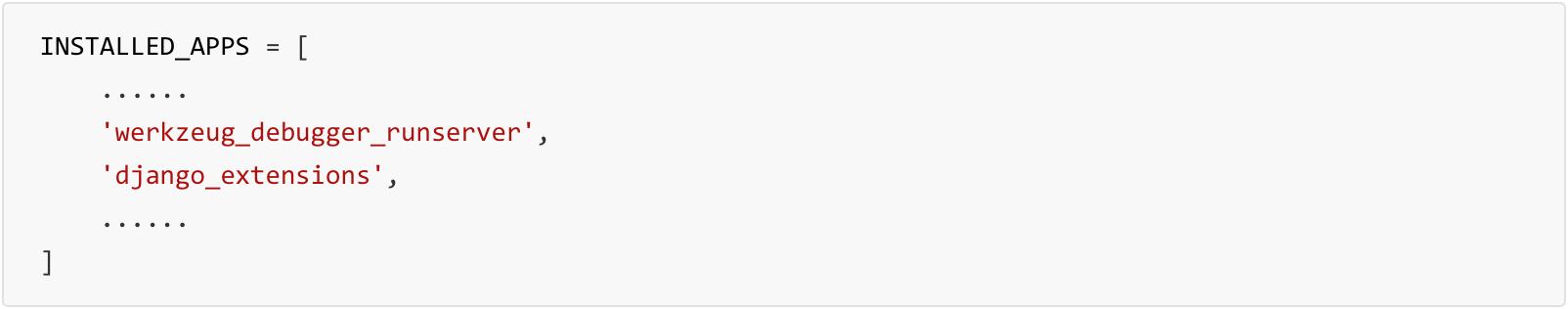

(2)、改削Django配置文件

(3)、启动django的https处事

自此django已启动https处事,但使用浏览器仿照还是无法使用https访谒(处事器证书不贰贰成信).

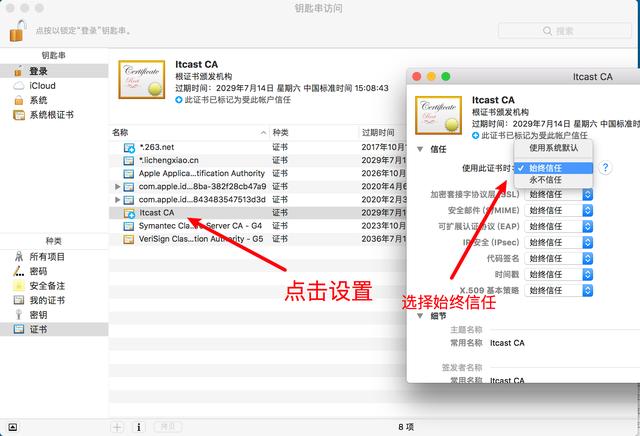

需要将自签发的CA根证书安顿到需要使用https访谒的客户端中.以下为macos系统中添加证书的操纵图示(windows中也有相关界面操纵):

(1)、添加根证书

(2)、设置系统信任该证书

自此,客户端一方(浏览器)添加完成后,就可以使用https访谒处事器.